안랩, 문서작업 프로그램 불법 설치파일을 위장해 유포 중인 악성코드 주의 당부

Fri, 23 Jun 2023 10:17:22 +0900

성남--(뉴스와이어) 2023년 06월 23일 -- 안랩(대표 강석균)이 최근 ‘한글 2022 크랙’ 설치파일로 위장한 파일을 파일공유 사이트에 올려 암호화폐 채굴 및 원격제어 악성코드 등을 유포하는 사례를 발견해 사용자의 주의를 당부했다.

크랙(Crack)은 무단복제/불법 다운로드 방지 등 기술이 적용된 상용 소프트웨어를 불법으로 사용하기 위해 보호 방식을 제거하는 프로그램 및 행위를 의미한다.

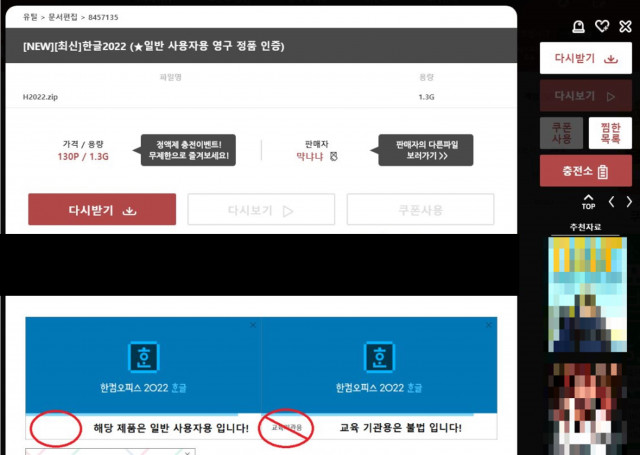

공격자는 먼저 웹하드 토렌트 등 국내 다수 파일공유 사이트에 ‘한글2022(★일반 사용자용 영구 정품 인증)’이라는 제목으로 악성 압축파일을 업로드했다.

사용자가 다운로드한 파일의 압축을 해제한 후 ‘install.exe’를 실행하면 ‘한글2022’ 크랙 설치파일과 함께 악성코드를 외부에서 다운로드 받도록 하는 명령이 사용자 몰래 실행된다. 이때 사용자의 PC에 V3 설치 여부에 따라 다른 악성코드가 설치 시도된다.

만약 사용자 PC에 V3가 없다면 원격제어 악성코드인 ‘Orcus RAT’가 다운로드 된다. ‘Orcus RAT’에 감염될 경우 공격자가 사용자 PC를 원격으로 제어할 수 있는 권한을 획득할 수 있다. 공격자는 이 권한을 활용해 추가 명령을 내려 정보 탈취 등 다양한 악성 행위를 수행할 수 있다. V3가 설치됐을 때는 암호화폐 채굴 악성코드 ‘XMRig’설치를 시도한다.

현재 V3는 해당 악성코드 2종을 모두 진단하고 있다.

사용자는 피해를 예방하기 위해 △불법 콘텐츠 다운로드 금지 △인터넷에서 파일 다운로드 시 공식 홈페이지 이용 △OS 및 인터넷 브라우저 응용프로그램 오피스 SW 등 프로그램의 최신 버전 유지 및 보안 패치 적용 △최신 버전 백신 사용 및 실시간 감시 적용 등 기본 보안 수칙을 준수해야 한다.

이재진 안랩 분석팀 주임연구원은 “이번 사례는 한글 프로그램 정품 및 제공사와 무관하게 공격자가 유명 소프트웨어 불법 설치파일을 위장해 공격에 이용한 것”이라며 “불법 경로로 소프트웨어나 게임 등의 콘텐츠를 이용하는 경우 위협에 노출될 가능성이 큰 만큼 사용자는 반드시 정식 콘텐츠를 이용해야 한다”고 말했다.

한편 안랩은 차세대 위협 인텔리전스 플랫폼 ‘안랩 TIP’에서 해당 사례에 사용된 악성코드에 대한 상세 정보를 제공하고 있다.

웹사이트: http://www.ahnlab.com

연락처 안랩 커뮤니케이션팀 진희원 사원 031-722-7570

이 보도자료는 제공자가 작성해 발표한 뉴스입니다. 미디어는 이 자료를 보도에 활용할 수 있습니다. 줌인뉴스는 편집 가이드라인에 따라 제공자의 신뢰성과 투명성을 확인하고 내용 오류를 없애고자 노력하고 있습니다. 보도자료에 문제가 있으면 줌인뉴스에 알려주시기 바랍니다.